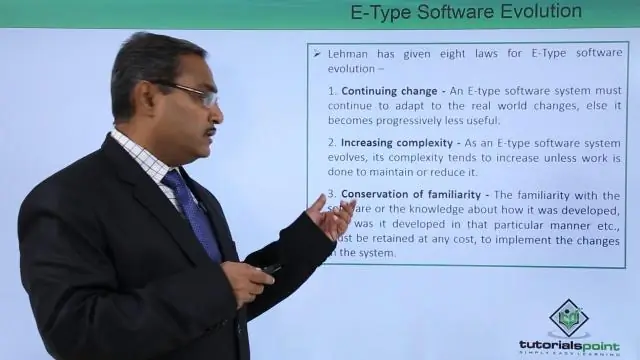

Evolusi perangkat lunak E-Type Perubahan yang berkelanjutan - Sistem perangkat lunak E-type harus terus beradaptasi dengan perubahan dunia nyata, jika tidak maka akan semakin kurang berguna. Pengaturan mandiri - Proses evolusi sistem tipe-E mengatur sendiri dengan distribusi produk dan ukuran proses mendekati normal. Terakhir diubah: 2025-01-22 17:01

Edit Tag Media di Windows 10 dengan File Explorer Buka PC ini di File Explorer. Aktifkan panel Detail. Pilih file yang ingin Anda edit tagnya. Panel Details akan menampilkan tag untuk file yang dipilih. Klik pada tag untuk mengeditnya. Tekan tombol Enter untuk mengonfirmasi perubahan Anda. Terakhir diubah: 2025-01-22 17:01

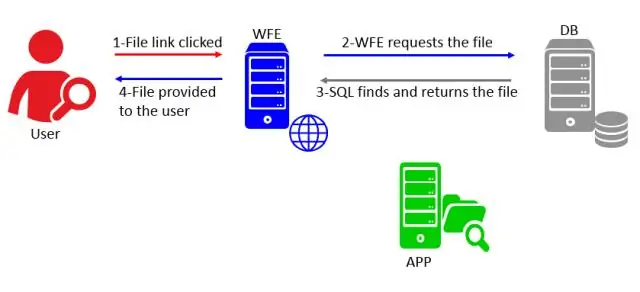

Mengembalikan transaksi eksplisit atau implisit ke awal transaksi, atau ke savepoint di dalam transaksi. Anda dapat menggunakan ROLLBACK TRANSACTION untuk menghapus semua modifikasi data yang dilakukan dari awal transaksi atau ke savepoint. Itu juga membebaskan sumber daya yang dimiliki oleh transaksi. Terakhir diubah: 2025-01-22 17:01

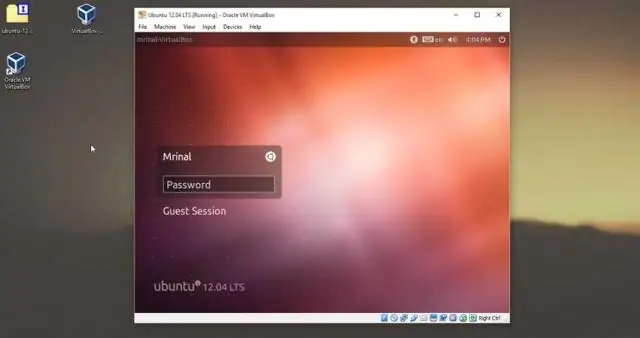

Kali Linux adalah sistem operasi yang fantastis untuk pengujian penetrasi dan evaluasi keamanan. Perintah su adalah perintah aLinux yang untuk sementara mengalihkan konteks perintah Terminal ke pengguna root. Ini berarti bahwa perintah baru yang dikeluarkan setelah mengetik su (dan memberikan kata sandi untuk root) dijalankan sebagai root. Terakhir diubah: 2025-06-01 05:06

Hosting virtual adalah metode untuk meng-hosting beberapa situs web pada satu mesin. Ada dua jenis hosting virtual: Hosting virtual berbasis nama dan hosting virtual berbasis IP. Hosting virtual berbasis IP adalah teknik untuk menerapkan arahan berbeda berdasarkan alamat IP dan port tempat permintaan diterima. Terakhir diubah: 2025-01-22 17:01

Buka preferensi Time Machine dan pilih kembali disk cadangan Anda. Disk cadangan Anda harus terdaftar. Jika tidak, mungkin dimatikan, rusak, atau saat ini tidak tersedia di jaringan. Jika Anda mencadangkan ke Time Capsule atau disk jaringan lain yang memiliki kata sandi, kata sandi mungkin telah berubah. Terakhir diubah: 2025-01-22 17:01

Triplet adalah Tuple dari perpustakaan JavaTuples yang berhubungan dengan 3 elemen. Karena Triplet ini adalah kelas generik, ia dapat menampung semua jenis nilai di dalamnya. Mereka Sebanding (menerapkan Sebanding) Mereka mengimplementasikan equals() dan hashCode() Mereka juga mengimplementasikan toString(). Terakhir diubah: 2025-01-22 17:01

Bug perangkat lunak adalah kesalahan, cacat, kegagalan, atau kesalahan dalam program atau sistem komputer yang menyebabkannya menghasilkan hasil yang salah atau tidak terduga atau berperilaku dengan cara yang tidak diinginkan. Terakhir diubah: 2025-01-22 17:01

Ribuan mahasiswa dan fakultas telah tertarik ke Watson Studio karena alat analisis data open source dan bebas kodenya yang kuat. Sekarang, platform lengkap untuk ilmu data ini gratis untuk mahasiswa dan fakultas dengan penggunaan tak terbatas dengan Watson Studio Desktop. Terakhir diubah: 2025-01-22 17:01

Pengertian indeks adalah bentuk jamak dari indeks, yaitu suatu daftar atau indikator. Contoh indeks adalah daftar buku telepon. Definisi Kamus Anda dan contoh penggunaan. Terakhir diubah: 2025-01-22 17:01

Langkah 1: Buka WhatsApp di iPhone Anda. Ketuk tab Pengaturan yang terletak di bagian bawah diikuti oleh Akun -> Privasi -> Kunci Layar. Langkah 2: Anda akan menemukan tombol untuk mengaktifkan Touch ID atau Face ID di sini. Terakhir diubah: 2025-01-22 17:01

Tekan tombol on pada headphone Anda sampai Anda melihat lampu Anda berkedip merah & biru kemudian nyalakan pengaturan Bluetooth Anda untuk memasangkan dengan earbud Anda selesai ketika berhenti berkedip. Tekan dan tahan tombol multifungsi sampai dikatakan terhubung ke perangkat Anda. Terakhir diubah: 2025-01-22 17:01

Langkah 1: Klik kanan file video yang ingin Anda lampirkan dan kirim melalui email. Pilih Kirim ke > Folder terkompresi (zip). Windows akan meng-zip file video Anda. Langkah 2: Buka akun email Anda, buat alamat email dan lampirkan file video zip, dan kirim email ke teman Anda. Terakhir diubah: 2025-01-22 17:01

Tujuan utama pidato informatif adalah untuk membantu menjelaskan subjek tertentu dan membantu audiens mengingat pengetahuan nanti. Salah satu tujuan, mungkin tujuan paling penting yang mendorong semua pidato informatif, adalah agar pembicara memberi tahu audiens tentang topik tertentu. Terakhir diubah: 2025-01-22 17:01

Proyek: Membangun Aplikasi Hello World Vue Menggunakan Komponen File Tunggal. Langkah 1: Buat struktur proyek. Langkah 2: Instal dependensi. Langkah 3: Buat file (Kecuali untuk file konfigurasi Webpack kami). Langkah 4: Menginstruksikan Webpack apa yang harus dilakukan. Langkah 5: Menyiapkan paket kami. Langkah 7: Membangun proyek kami. Terakhir diubah: 2025-01-22 17:01

Fitur Lock Fill memungkinkan Anda untuk mengontrol bagaimana mengisi diterapkan, pada dasarnya mengunci posisinya sehingga tergantung di mana bentuk diposisikan relatif terhadap gradien, satu gradien mencakup semua bentuk. Terakhir diubah: 2025-01-22 17:01

Metode 1: Pengalihan XML lokal Langkah 1: Periksa URL autodiscover default. Langkah 2: Buat file pengalihan XML lokal. Langkah 3: Tambahkan referensi autodiscover ke Registry Anda. Langkah 4: Buka Outlook dan konfigurasikan akun Anda. Terakhir diubah: 2025-01-22 17:01

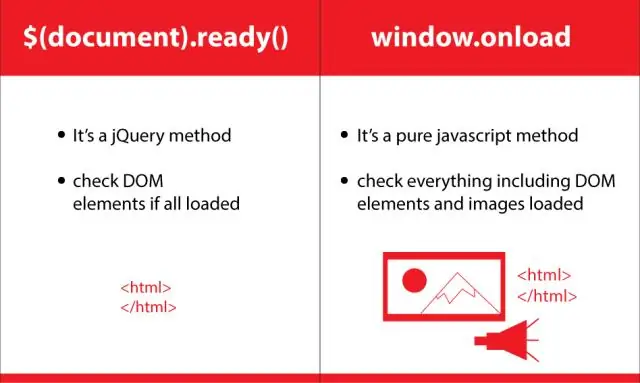

Metode ready() digunakan untuk membuat fungsi tersedia setelah dokumen dimuat. Kode apa pun yang Anda tulis di dalam $(document). ready() metode akan berjalan setelah halaman DOM siap untuk mengeksekusi kode JavaScript. Terakhir diubah: 2025-01-22 17:01

Peretasan Etis - Alat NMAP. Nmap adalah singkatan dari Network Mapper. Metasploit. Metasploit adalah salah satu alat eksploitasi yang paling kuat. Setelan sendawa. Burp Suite adalah platform populer yang banyak digunakan untuk melakukan pengujian keamanan aplikasi web. Pemindai IP Marah. Kain & Habel. Ettercap. EtherPeek. Pemindaian Super. Terakhir diubah: 2025-06-01 05:06

Pemasangan fiber baru Jika rumah Anda dapat mendukung Fiber tetapi membutuhkan instalasi untuk meletakkan kabel dan memasang ONT, dibutuhkan waktu mulai dari beberapa minggu hingga dua-tiga bulan. Terakhir diubah: 2025-06-01 05:06

Penilaian dan otorisasi adalah proses dua langkah yang menjamin keamanan sistem informasi. Assessment adalah proses mengevaluasi, menguji, dan memeriksa kontrol keamanan yang telah ditentukan sebelumnya berdasarkan tipe data dalam suatu sistem informasi. Terakhir diubah: 2025-01-22 17:01

Nama keluarga Jasper berasal dari nama pribadi Jasper, yang merupakan bentuk bahasa Inggris biasa dari nama Prancis Caspar, Gaspar, dan Gaspard. Terakhir diubah: 2025-01-22 17:01

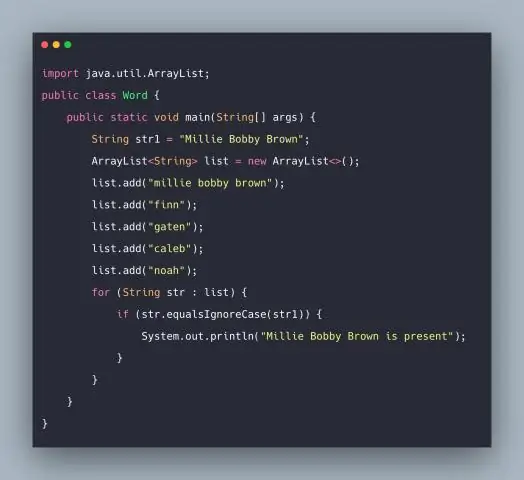

Gunakan metode ini untuk membandingkan string dengan objek yang mewakili string atau ID. equalsIgnoreCase(secondString) Mengembalikan nilai true jika secondString bukan null dan mewakili urutan karakter yang sama dengan String yang memanggil metode, mengabaikan case. Terakhir diubah: 2025-01-22 17:01

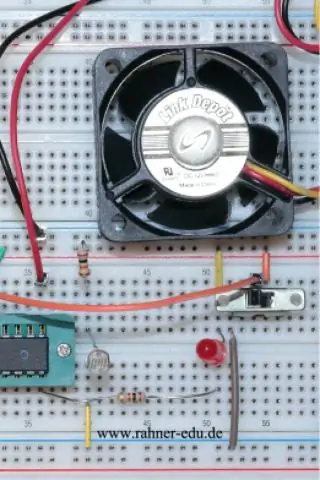

Sensitivitas sebagian besar LED sangat stabil dari waktu ke waktu. Begitu juga fotodioda silikon - tetapi filter memiliki masa pakai yang terbatas. LED dapat memancarkan dan mendeteksi cahaya. Ini berarti tautan data optik dapat dibuat hanya dengan satu LED di setiap ujungnya, karena LED pengirim dan penerima terpisah tidak diperlukan. Terakhir diubah: 2025-01-22 17:01

Produk Daging Suhu Tinggi. Terakhir diubah: 2025-01-22 17:01

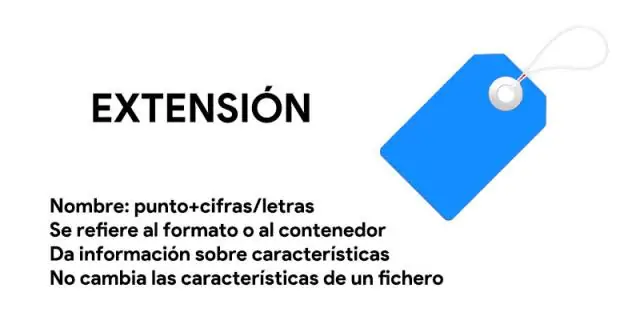

File yang berisi. Ekstensi file .edb paling sering digunakan oleh file data kotak surat yang telah disimpan oleh Microsoft Exchange Server. EDB adalah singkatan dari Exchange Database. File EDB adalah file database pertukaran yang menyimpan pesan dalam proses dan non-SMTP. Terakhir diubah: 2025-06-01 05:06

Berikut ini adalah contoh umum dari komunikasi non-verbal. Bahasa tubuh. Bahasa tubuh seperti ekspresi wajah, postur dan gerak tubuh. Kontak mata. Manusia biasanya mencari informasi di mata. Jarak. Jarak Anda dari orang-orang selama komunikasi. Suara. Menyentuh. Mode. Perilaku. Waktu. Terakhir diubah: 2025-01-22 17:01

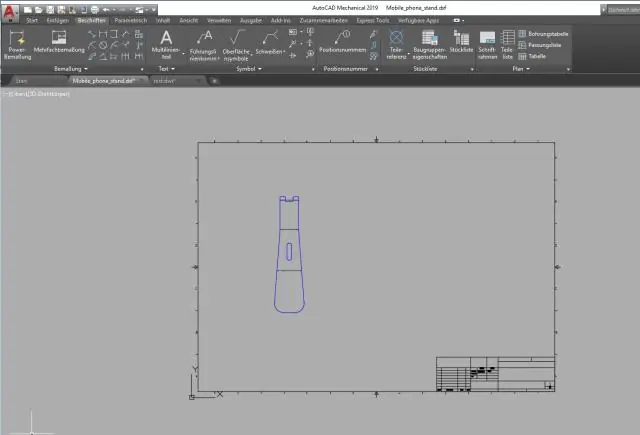

Impor file Solidworks langsung ke AutoCAD. Pada baris perintah di AutoCAD, ketikIMPORT. Di jendela dialog Import File, klik menu drop-down Files of type dan pilih Solidworks(. Terakhir diubah: 2025-01-22 17:01

HTML | action Atribut digunakan untuk menentukan di mana formdata akan dikirim ke server setelah pengiriman form. Hal ini dapat digunakan dalam elemen. Nilai Atribut: URL: Digunakan untuk menentukan URL dokumen tempat data dikirim setelah penyerahan formulir. Terakhir diubah: 2025-01-22 17:01

Security Assertion Markup Language (SAML) adalah standar terbuka yang memungkinkan penyedia identitas (IdP) meneruskan kredensial otorisasi ke penyedia layanan (SP). Adopsi SAML memungkinkan toko TI menggunakan solusi perangkat lunak sebagai layanan (SaaS) sambil mempertahankan sistem manajemen identitas gabungan yang aman. Terakhir diubah: 2025-01-22 17:01

Router-outlet di Angular berfungsi sebagai placeholder yang digunakan untuk memuat komponen yang berbeda secara dinamis berdasarkan komponen yang diaktifkan atau status rute saat ini. Navigasi dapat dilakukan dengan menggunakan direktif router-outlet dan komponen yang diaktifkan akan ditempatkan di dalam router-outlet untuk memuat kontennya. Terakhir diubah: 2025-01-22 17:01

Membuat header SoapUI HTTP Basic Auth Di jendela Request, pilih tab Header. Klik + untuk menambahkan tajuk. Nama header harus Otorisasi. Di kotak nilai, ketikkan kata Basic ditambah nama pengguna yang disandikan base64: kata sandi. Terakhir diubah: 2025-01-22 17:01

Kode aman utas adalah kode yang dapat dilakukan dari beberapa utas dengan aman, bahkan jika panggilan terjadi secara bersamaan di beberapa utas. Kode masuk kembali berarti Anda dapat melakukan semua hal yang dapat dilakukan oleh kode aman utas, tetapi juga menjamin keamanan bahkan jika Anda memanggil fungsi yang sama dalam utas yang sama. Terakhir diubah: 2025-01-22 17:01

Semua model iPhone dari 5 hingga 7+ menggunakan kartu SIM berukuran sama. Setiap telepon yang menggunakan nanosim dapat menggunakan nanosim lainnya (tentu saja untuk jaringan yang dibangunnya, kecuali jika telepon tidak terkunci). Kartu SIM gratis untuk pelanggan AT&T dari toko AT&T. Tidak ada alasan yang sah untuk memotong kartu SIM AT&T. Terakhir diubah: 2025-01-22 17:01

React Native bukanlah framework yang sulit untuk dipelajari dibandingkan dengan framework lainnya. Untuk menjadi React Native App Developer yang sukses, Anda perlu mempelajari seluruh ekosistem. Salah satu keuntungan terbesar dari react native adalah kemungkinan untuk menulis kode lintas platform. Konsep spesifik React Asli yang sebenarnya. Terakhir diubah: 2025-01-22 17:01

Lonjakan listrik, sambaran petir, kegagalan perangkat keras, atau bencana alam dapat membuat Anda kehilangan data penting atau komputer Anda. Mencadangkan file Anda dapat membantu Anda menghindari bencana. Mencadangkan hanyalah membuat salinan file elektronik, dan menyimpan salinan itu di tempat yang aman. Terakhir diubah: 2025-01-22 17:01

7 Answers Ini akan menghapus semua file yang mungkin telah Anda atur dengan git add: git reset. Ini akan mengembalikan semua perubahan lokal yang tidak dikomit (harus dijalankan di root repo): git checkout. Ini akan menghapus semua file lokal yang tidak terlacak, jadi hanya file yang dilacak git yang tersisa: git clean -fdx. Terakhir diubah: 2025-01-22 17:01

Nmap, kependekan dari Network Mapper, adalah alat sumber terbuka gratis untuk pemindaian kerentanan dan penemuan jaringan. Administrator jaringan menggunakan Nmap untuk mengidentifikasi perangkat apa yang berjalan di sistem mereka, menemukan host yang tersedia dan layanan yang mereka tawarkan, menemukan port terbuka dan mendeteksi risiko keamanan. Terakhir diubah: 2025-01-22 17:01

GDB adalah singkatan dari GNU Project Debugger dan merupakan alat debugging yang kuat untuk C (bersama dengan bahasa lain seperti C++). Ini membantu Anda untuk melihat-lihat di dalam program C Anda saat sedang dijalankan dan juga memungkinkan Anda untuk melihat apa yang sebenarnya terjadi ketika program Anda mogok. Terakhir diubah: 2025-06-01 05:06

“Tidak, model LP tidak mungkin memiliki tepat dua solusi optimal.” Sebuah model LP mungkin memiliki 1 solusi optimal atau lebih dari 1 solusi optimal, tetapi tidak dapat memiliki tepat 2 solusi optimal. Terakhir diubah: 2025-01-22 17:01