15 Perusahaan Ini Membanjiri Email Anda Dengan Groupon Spam Terbanyak (rata-rata 388 email per pengguna) LivingSocial (363) Facebook (310) Meetup (199) J. Crew (175) Twitter (TWTR) (173) Victoria's Secret (160) LinkedIn ( LKKD) (157). Terakhir diubah: 2025-06-01 05:06

Header permintaan HTTP Authorization berisi kredensial untuk mengotentikasi agen pengguna dengan server, biasanya, tetapi tidak harus, setelah server merespons dengan status 401 Tidak Diotorisasi dan header WWW-Authenticate. Terakhir diubah: 2025-06-01 05:06

Namun, sebagian besar tampaknya menetap pada enam, bukan tiga, sifat bahasa manusia: perpindahan, kesewenang-wenangan, produktivitas, kerahasiaan, dualitas dan transmisi budaya. Perpindahan berarti bahwa suatu bahasa dapat merujuk pada waktu dan tempat selain masa kini. Terakhir diubah: 2025-01-22 17:01

Fungsi Excel MAX mengembalikan nilai terbesar dari kumpulan nilai numerik yang disediakan. Sintaks fungsi adalah: MAX(angka1, [angka2],) di mana argumen angka adalah satu atau lebih nilai numerik (atau larik nilai numerik), yang ingin Anda kembalikan nilai terbesarnya. Terakhir diubah: 2025-01-22 17:01

Di bawah ini adalah 23 aturan untuk membuat SQL Anda lebih cepat dan lebih efisien penghapusan dan pembaruan data Batch. Gunakan fitur server SQL partisi otomatis. Ubah fungsi skalar menjadi fungsi bernilai tabel. Alih-alih UPDATE, gunakan CASE. Kurangi tampilan bersarang untuk mengurangi kelambatan. Data pra-pementasan. Gunakan tabel suhu. Hindari menggunakan kode penggunaan ulang. Terakhir diubah: 2025-01-22 17:01

NCSC mendefinisikan insiden siber sebagai pelanggaran kebijakan keamanan sistem untuk memengaruhi integritas atau ketersediaannya dan/atau akses tidak sah atau upaya akses ke sistem atau sistem; sesuai dengan Undang-Undang Penyalahgunaan Komputer (1990). Terakhir diubah: 2025-01-22 17:01

Dalam logika silogistik, ada 256 kemungkinan cara untuk menyusun silogisme kategoris menggunakan bentuk pernyataan A, E, I, dan O pada kuadrat oposisi. Dari 256, hanya 24 formulir yang valid. Dari 24 formulir yang valid, 15 valid tanpa syarat, dan 9 valid bersyarat. Terakhir diubah: 2025-01-22 17:01

Untuk membuat cluster: Di sidebar, klik tombol Cluster. Pada halaman Cluster, klik Buat Cluster. Pada halaman Create Cluster, tentukan nama cluster Quickstart dan pilih 6.3 (Scala 2.11, Spark 2.4. 4) di drop-down Databricks Runtime Version. Klik Buat Cluster. Terakhir diubah: 2025-01-22 17:01

Pengembang: Topi Merah. Terakhir diubah: 2025-01-22 17:01

Prasyarat – Alat keamanan adaptif (ASA), Terjemahan alamat jaringan (NAT), NAT Statis (pada ASA) Terjemahan Alamat Jaringan digunakan untuk menerjemahkan alamat IP pribadi ke alamat IP Publik saat mengakses internet. NAT umumnya beroperasi pada router atau firewall. Terakhir diubah: 2025-06-01 05:06

Jawaban Terbaik: Anda bisa, tapi itu bukan ide yang terbaik. iPad memiliki baterai Li-Ion, yang memiliki daya tahan terbaik ketika secara teratur sebagian dikosongkan dan diisi ulang. Intinya adalah biarkan terpasang, tetapi setidaknya sekali seminggu atau lebih, cabut dan jalankan hingga 50% lalu biarkan diisi kembali. Terakhir diubah: 2025-01-22 17:01

Siapa yang memberlakukan persyaratan PCI DSS? Meskipun persyaratan PCI DSS dikembangkan dan dikelola oleh badan standar industri yang disebut PCI Security Standards Council (SSC), standar tersebut ditegakkan oleh lima merek kartu pembayaran: Visa, MasterCard, American Express, JCB International, dan Discover. Terakhir diubah: 2025-01-22 17:01

Amphitrite adalah dewi Yunani minor, salah satu dari beberapa yang menguasai lautan. Seorang dewi yang cantik, dia adalah putri Nereus, dewa laut kecil, dan Doris, seorang seanymph. Terakhir diubah: 2025-01-22 17:01

Semua Thread s mati baik dengan kembali dari panggilan ke metode run atau dengan melemparkan pengecualian yang menyebar di luar metode run. Utas mati dalam situasi berikut: Ketika metode yang dijalankannya selesai (atau melempar) Ketika proses dihentikan. Saat komputer dimatikan atau disetel ulang. Terakhir diubah: 2025-01-22 17:01

Mengonfigurasi pengaturan nirkabel: Tempatkan mesin Brother dalam jangkauan titik akses/router WPS atau AOSS™ Anda. Pastikan kabel daya telah dicolokkan. Nyalakan mesin dan tunggu hingga mesin dalam status Siap. Tahan tombol WPS atau AOSS™ pada titik akses/router WLAN Anda selama beberapa detik. Terakhir diubah: 2025-01-22 17:01

Dengan pekerjaan penuh waktu dan komitmen lain, menginvestasikan 80 jam belajar biasanya memakan waktu dua bulan. Jika Anda benar-benar baru menggunakan AWS, kami merekomendasikan sekitar 120 jam atau tiga bulan untuk bersiap. Mulailah dengan dasar-dasar, dan kemudian pindah ke Arsitek Solusi – Jalur Pembelajaran Associate. Terakhir diubah: 2025-06-01 05:06

Batas waktu visibilitas adalah jangka waktu atau durasi yang Anda tentukan untuk item antrian yang ketika diambil dan diproses oleh konsumen disembunyikan dari antrian dan konsumen lainnya. Tujuan utamanya adalah untuk menghindari banyak konsumen (atau konsumen yang sama), mengkonsumsi barang yang sama secara berulang. Terakhir diubah: 2025-01-22 17:01

Jenis Strategi Komunikasi Strategi komunikasi dapat berupa verbal, nonverbal, atau visual. Mengintegrasikan semua strategi bersama akan memungkinkan Anda untuk melihat yang paling sukses. Terakhir diubah: 2025-01-22 17:01

Nighthawk X6 (R8000), seperti Nighthawk asli (R7000) sebelumnya, sangat bergaya untuk router Wi-Fi. Menjadi router tanpa modem inbuilt, R8000 memiliki satu WAN dan empat port LAN Ethernet, serta satu USB 3.0 dan satu port USB 2.0 untuk menambahkan penyimpanan eksternal atau flash drive. Terakhir diubah: 2025-01-22 17:01

Langkah 1: Dapatkan sertifikat SSL. Jika Anda ingin menggunakan SSL dan melayani aplikasi Spring Boot Anda melalui HTTPS, Anda harus mendapatkan sertifikat. Langkah 2: Aktifkan HTTPS di Spring Boot. Secara default, wadah Tomcat yang disematkan Spring Boot Anda akan mengaktifkan HTTP pada port 8080. Langkah 3: Redirect HTTP ke HTTPS (opsional). Terakhir diubah: 2025-01-22 17:01

Di Java accessors digunakan untuk mendapatkan nilai dari private field dan mutator digunakan untuk mengatur nilai private field. Jika kita telah mendeklarasikan variabel sebagai pribadi maka mereka tidak akan dapat diakses oleh semua sehingga kita perlu menggunakan metode pengambil dan penyetel. Terakhir diubah: 2025-01-22 17:01

Tantalum pentoksida adalah padatan tidak berwarna yang bereaksi dengan oksidator dan dapat menyebabkan ledakan dan kebakaran. Kasus keracunan akibat paparan belum pernah dilaporkan, tetapi tantalum cukup beracun, dan jika pemrosesan melibatkan pemotongan, peleburan, atau penggilingan, konsentrasi tinggi asap atau debu dapat dilepaskan ke udara. Terakhir diubah: 2025-01-22 17:01

Alur kerja: Visualisasikan, rancang, bangun, otomatisasi, dan terapkan proses bisnis sebagai serangkaian langkah. Konektor terkelola: Aplikasi logika Anda memerlukan akses ke data, layanan, dan sistem. Lihat Konektor untuk Aplikasi Azure Logic. Terakhir diubah: 2025-01-22 17:01

Srttrail. Kesalahan BSOD txt mungkin disebabkan oleh perangkat lunak rusak yang diinstal pada komputer. Selain itu, ini dapat terkait dengan masalah perangkat keras, seperti implementasi perangkat keras yang tidak kompatibel atau kelebihan catu daya. Terakhir diubah: 2025-01-22 17:01

Pastikan headphone dimatikan (jika Anda menekan tombol daya, LED tidak akan menyala). Tahan tombol daya hingga indikator LED berkedip merah-putih-merah-putihdll. Di pengaturan Bluetooth ponsel Anda, ketuk 'MA650Wireless' / 'MA750 Wireless' / 'MA390Wireless' untuk menghubungkan headphone Anda. Terakhir diubah: 2025-01-22 17:01

Jenis entitas yang lemah memiliki kunci parsial. Catatan– Entitas yang lemah selalu memiliki partisipasi total tetapi Entitas yang kuat mungkin tidak memiliki partisipasi total. Entitas yang lemah bergantung pada entitas yang kuat untuk memastikan keberadaan entitas yang lemah. Seperti entitas yang kuat, kelemahan tidak memiliki kunci utama, ia memiliki kunci pembeda parsial. Terakhir diubah: 2025-01-22 17:01

9 Jawaban. Tidak peduli bagaimana Anda melihatnya, anime adalah kartun. Perbedaan utama adalah bahwa anime dianggap sebagai gaya kartun Jepang di Barat. Banyak kamus bahasa Inggris mendefinisikan anime sebagai 'gaya animasi gambar bergerak Jepang' atau sebagai 'gaya animasi yang dikembangkan di Jepang.'. Terakhir diubah: 2025-01-22 17:01

Siapkan aplikasi SAML kustom Anda sendiri. Sistem masuk tunggal (SSO) memungkinkan pengguna masuk ke semua aplikasi cloud perusahaan mereka menggunakan kredensial akun Google terkelola mereka. Google menawarkan SSO pra-integrasi dengan lebih dari 200 aplikasi cloud populer. Terakhir diubah: 2025-01-22 17:01

Mulai tahun 2018, pembeli online dapat membeli kaus oblong katun berkualitas tinggi dengan tulisan 'Saya MenerimaBitcoin' di Amazon.com Inc. (NASDAQ: AMZN), tetapi mereka masih tidak diizinkan untuk membayar kaus tersebut dengan bitcoin yang sebenarnya. Terakhir diubah: 2025-01-22 17:01

Peta adalah wadah asosiatif yang menyimpan elemen yang dibentuk oleh kombinasi nilai kunci dan nilai yang dipetakan, mengikuti urutan tertentu. Dalam peta, nilai kunci biasanya digunakan untuk mengurutkan dan mengidentifikasi elemen secara unik, sedangkan nilai yang dipetakan menyimpan konten yang terkait dengan kunci ini. Terakhir diubah: 2025-06-01 05:06

Kwikset adalah bagian dari Hardware and Home Improvement Group dari Stanley Black & Decker, yang juga memiliki produsen lockset Weiser dan Baldwin. Kunci Kwikset kini telah berevolusi untuk menyertakan banyak fitur Weiser, dan kunci Weiser sekarang menggunakan teknologi kunci 'SmartKey' Kwikset yang dapat dikunci sendiri dan alur pasak Kwikset. Terakhir diubah: 2025-01-22 17:01

Cara Membuka Blokir Kontak di Gmail Buka pengaturan Gmail (dengan mengklik ikon roda gigi). Klik tab Filter dan Alamat yang Diblokir. Gulir ke bawah ke bagian bawah layar dan Anda akan melihat daftar alamat yang diblokir. Anda harus menggulir daftar untuk menemukan kontak yang ingin Anda buka blokirnya dan klik tautan Buka Blokir. Terakhir diubah: 2025-01-22 17:01

Apa itu pagar bawah dan atas? Pagar Bawah adalah 'batas bawah' dan pagar Atas adalah 'batas atas' data, dan data apa pun yang berada di luar batas yang ditentukan ini dapat dianggap sebagai outlier. LF = Q1 - 1,5 * IQR. Terakhir diubah: 2025-06-01 05:06

Cara: Cara menonaktifkan Mode Agresif untuk koneksi masuk di Cisco ASA (ASDM) Langkah 1: Masuk ke ASDM. Langkah 2: Jelajahi Konfigurasi. Langkah 3: Jelajahi VPN Akses Jarak Jauh. Langkah 4: Di bawah Akses Jaringan (Klien), ramban ke Lanjutan > Parameter IKE. Terakhir diubah: 2025-01-22 17:01

Ujian Teknisi Informasi Kesehatan Terdaftar (RHIT) adalah 3,5 jam, dengan 150 pertanyaan pilihan ganda (skor 130 / 20 pretest). Terakhir diubah: 2025-01-22 17:01

Relai kontrol adalah komponen listrik yang membuka atau menutup sakelar untuk memungkinkan arus mengalir melalui koil penghantar, dengan koil tidak bersentuhan langsung dengan sakelar. Relai kontrol adalah perangkat elektromagnetik yang biasanya mengontrol aliran daya di sirkuit. Terakhir diubah: 2025-01-22 17:01

Cara Memblokir Iklan di Aplikasi Desktop Spotify: Buka "Pengaturan" StopAd (klik "Pengaturan" di sudut kiri bawah jendela StopAdmain) Klik tombol "Aplikasi". Klik "Cari aplikasi" Masuk ke Spotify. Centang - klik "Tambahkan ke pemfilteran". Terakhir diubah: 2025-01-22 17:01

Agar suatu bahasa diketik secara statis, itu berarti bahwa jenis semua variabel diketahui atau disimpulkan pada waktu kompilasi. Dalam pemrograman komputer, bahasa pemrograman sering diklasifikasikan sebagai sangat diketik atau diketik dengan lemah (longgar diketik). Contoh bahasa yang diketik secara longgar, adalah Perl. Terakhir diubah: 2025-01-22 17:01

Umumnya disarankan untuk membuat indeks yang mengarah pada kolom kunci asing, untuk mendukung tidak hanya gabungan antara kunci utama dan kunci asing, tetapi juga memperbarui dan menghapus. Terakhir diubah: 2025-01-22 17:01

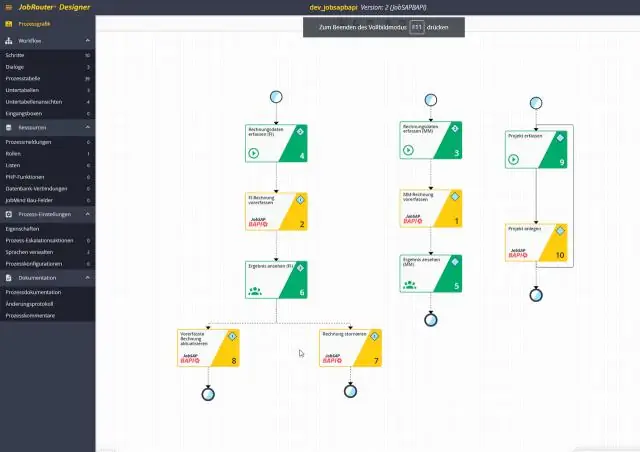

Metode 2 Menemukan BAPI di SAP SD Anda juga dapat menemukan BAPI yang digunakan dalam transaksi tertentu. Luncurkan transaksi Anda (VA02 misalnya), buka "Bilah menu" -> Lingkungan -> Status dan buka Program. Terakhir diubah: 2025-06-01 05:06