- Pengarang Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:48.

- Terakhir diubah 2025-06-01 05:08.

DIA konsultan keamanan menilai kerentanan perangkat lunak, sistem komputer, dan jaringan, kemudian merancang dan mengimplementasikan yang terbaik keamanan solusi untuk kebutuhan organisasi. Mereka memainkan peran sebagai penyerang dan korban dan diminta untuk menemukan dan berpotensi mengeksploitasi kerentanan.

Selain itu, apa yang dilakukan konsultan keamanan siber?

A konsultan keamanan siber melakukan berbagai peran dalam keamanan cyber bidang. Mereka bermain sebagai penyerang dan bek di komputer sistem, jaringan, dan program perangkat lunak. Melihat kelemahan apa yang ada dan mencari tahu bagaimana memperkuat sistem untuk mencegah peretas mengeksploitasi kerentanan.

Demikian pula, kualifikasi apa yang Anda butuhkan untuk menjadi konsultan keamanan? Menurut BLS, sebagian besar konsultan keamanan posisi membutuhkan setidaknya gelar sarjana, dan peluang kemajuan meningkat dengan pencapaian pendidikan. Tergantung pada daerah konsultasi keamanan dilakukan, gelar dalam peradilan pidana atau bidang terkait dapat bermanfaat.

Selanjutnya, pertanyaannya adalah, berapa penghasilan konsultan keamanan siber?

Menurut Payscale, gaji rata-rata untuk a Konsultan Keamanan (Komputasi / Jaringan / Teknologi Informasi) adalah $83, 568 (angka 2019). Secara keseluruhan, Anda dapat mengharapkan untuk membawa pulang total pembayaran $ 51, 191 - $ 148, 992.

Apa itu konsultan profesional?

A konsultan profesional memberikan saran ahli untuk bisnis dan organisasi. Konsultan bekerja dengan semua jenis organisasi dan sektor industri, termasuk teknologi, pemasaran, dan nirlaba. Konsultan dapat bekerja sebagai kontraktor independen dan sering bekerja untuk beberapa klien yang berbeda.

Direkomendasikan:

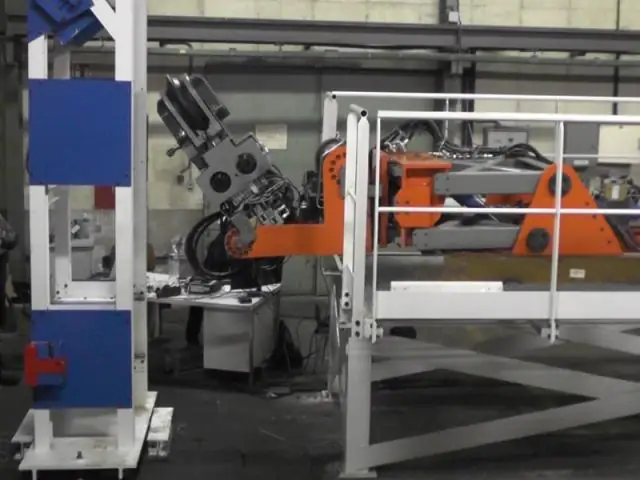

Apa risiko mengotomatisasi proses produksi?

Masukan yang buruk ke proses otomatis dapat berasal dari berbagai sumber. Bahan yang buruk. Pemrograman yang buruk. Asumsi atau pengaturan yang salah. Desain proses yang buruk. Kurang kontrol. Terlalu banyak penyesuaian atau kontrol berlebihan. Ketidakstabilan dalam proses atau lingkungan. Waktu yang buruk

Apa itu penilaian risiko dalam komputasi awan?

Penilaian risiko adalah bagian penting dari setiap bisnis MSP. Dengan melakukan penilaian risiko, penyedia layanan dapat memahami kelemahan yang dilihat pelanggan mereka dalam penawaran mereka. Ini memungkinkan mereka untuk membuat perubahan keamanan yang diperlukan sesuai dengan apa yang diinginkan klien

Apa yang dimaksud dengan analisis risiko untuk tujuan melindungi PHI?

Aturan Keamanan mengharuskan entitas untuk mengevaluasi risiko dan kerentanan di lingkungan mereka dan untuk menerapkan langkah-langkah keamanan yang wajar dan sesuai untuk melindungi terhadap ancaman atau bahaya yang diantisipasi secara wajar terhadap keamanan atau integritas e-PHI. Analisis risiko adalah langkah pertama dalam proses itu

Risiko apa yang ada dengan BYOD di tempat kerja?

Jika Anda mengizinkan karyawan untuk menggunakan BYOD di tempat kerja, Anda mungkin mengalami risiko keamanan yang terkait dengan: Perangkat yang hilang atau dicuri. Orang yang meninggalkan perusahaan. Kurangnya firewall atau perangkat lunak anti-virus. Mengakses Wi-Fi tanpa jaminan

Log audit mana yang menunjukkan riwayat setiap tugas yang dilakukan di konsol Google Admin Anda dan siapa yang melakukan tugas tersebut?

Log audit admin menampilkan riwayat setiap tugas yang dilakukan di konsol Google Admin Anda dan administrator mana yang melakukan tugas tersebut. Sebagai administrator organisasi Anda, tinjau log audit ini untuk melacak bagaimana administrator Anda mengelola layanan Google domain Anda