- Pengarang Lynn Donovan [email protected].

- Public 2023-12-15 23:48.

- Terakhir diubah 2025-01-22 17:28.

Peran - kontrol akses berbasis mengambil hak istimewa yang terkait dengan masing-masing peran di perusahaan dan memetakannya langsung ke dalam sistem yang digunakan untuk mengakses sumber daya TI. Diimplementasikan dengan benar, ini memungkinkan pengguna untuk melakukan aktivitas - dan hanya aktivitas tersebut - yang diizinkan oleh peran.

Mempertimbangkan ini, apa itu Kontrol Akses Berbasis Peran Bagaimana Anda menerapkannya?

Peran - kontrol akses berbasis (RBAC) adalah metode membatasi jaringan berbasis akses di peran pengguna individu dalam suatu perusahaan. RBAC memungkinkan karyawan memiliki mengakses hak hanya untuk informasi yang mereka butuhkan untuk melakukan pekerjaan mereka dan mencegah mereka dari mengakses informasi yang tidak berhubungan dengan mereka.

Demikian pula, bagaimana Anda menerapkan RBAC? RBAC: 3 Langkah untuk Menerapkan

- Tentukan sumber daya dan layanan yang Anda berikan kepada pengguna Anda (yaitu, email, CRM, berbagi file, CMS, dll.)

- Buat perpustakaan peran: Cocokkan deskripsi pekerjaan dengan sumber daya dari #1 yang dibutuhkan setiap fungsi untuk menyelesaikan tugasnya.

- Tetapkan pengguna ke peran yang ditentukan.

Dalam hal ini, apa manfaat dari kontrol akses berbasis peran?

Bisnis manfaat peran - Peran kontrol akses berbasis - kontrol akses berbasis meliputi antara lain peran izin, pengguna peran , dan dapat digunakan untuk memenuhi berbagai kebutuhan organisasi, mulai dari keamanan dan kepatuhan, efisiensi berlebih, dan biaya kontrol.

Apa itu otorisasi berbasis peran?

Peran - otorisasi berdasarkan pemeriksaan bersifat deklaratif-pengembang menyematkannya di dalam kode mereka, terhadap pengontrol atau tindakan di dalam pengontrol, dengan menentukan peran di mana pengguna saat ini harus menjadi anggota untuk mengakses sumber daya yang diminta.

Direkomendasikan:

Bagaimana cara kerja otentikasi berbasis peran?

Kontrol akses berbasis peran (RBAC) adalah metode membatasi akses jaringan berdasarkan peran pengguna individu dalam suatu perusahaan. RBAC memungkinkan karyawan memiliki hak akses hanya ke informasi yang mereka butuhkan untuk melakukan pekerjaan mereka dan mencegah mereka mengakses informasi yang tidak berhubungan dengan mereka

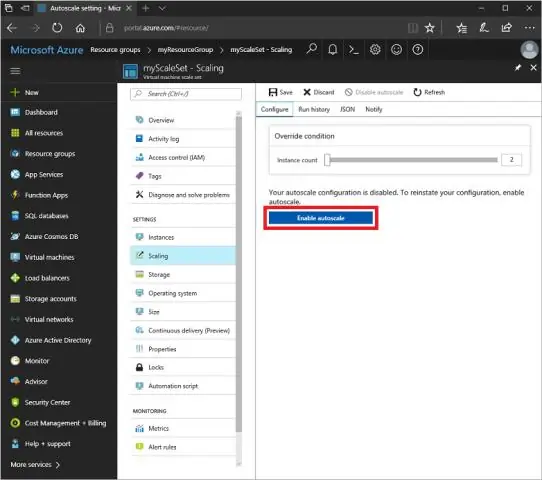

Berapa banyak contoh peran yang harus diterapkan untuk memenuhi Azure SLA?

Jawab: Azure Compute SLA menjamin bahwa, saat Anda menerapkan dua atau lebih instance peran untuk setiap peran, akses ke layanan cloud Anda akan dipertahankan setidaknya 99,95 persen dari waktu

Apa peran daftar kontrol akses?

Daftar kontrol akses (ACL), sehubungan dengan sistem file komputer, adalah daftar izin yang dilampirkan ke objek. ACL menentukan pengguna atau proses sistem mana yang diberikan akses ke objek, serta operasi apa yang diizinkan pada objek yang diberikan

Apa manfaat dari kontrol akses berbasis peran?

Manfaat bisnis dari kontrol akses berbasis peran Kontrol akses berbasis peran mencakup antara lain izin peran, peran pengguna, dan dapat digunakan untuk menangani berbagai kebutuhan organisasi, mulai dari keamanan dan kepatuhan, efisiensi berlebih, dan kontrol biaya

Apa perbedaan antara deteksi intrusi berbasis host dan berbasis jaringan?

Beberapa keuntungan dari jenis IDS ini adalah: Mereka mampu memverifikasi apakah serangan berhasil atau tidak, sedangkan IDS berbasis jaringan hanya memberikan peringatan serangan. Sistem berbasis host dapat menganalisis lalu lintas yang didekripsi untuk menemukan tanda tangan serangan-sehingga memberi mereka kemampuan untuk memantau lalu lintas terenkripsi