Penggunaan Pertama Kata 'Komputer' Penggunaan pertama kata 'komputer' tercatat pada tahun 1613, merujuk pada seseorang yang melakukan perhitungan, atau perhitungan, dan kata tersebut berlanjut dengan arti yang sama hingga pertengahan abad ke-20. Terakhir diubah: 2025-06-01 05:06

Argumen yang buruk adalah argumen di mana premis tidak memberikan alasan yang baik untuk menerima kesimpulan. Kesimpulannya mungkin benar, tetapi alasan tidak memberikan alasan yang baik untuk menerimanya. Terakhir diubah: 2025-01-22 17:01

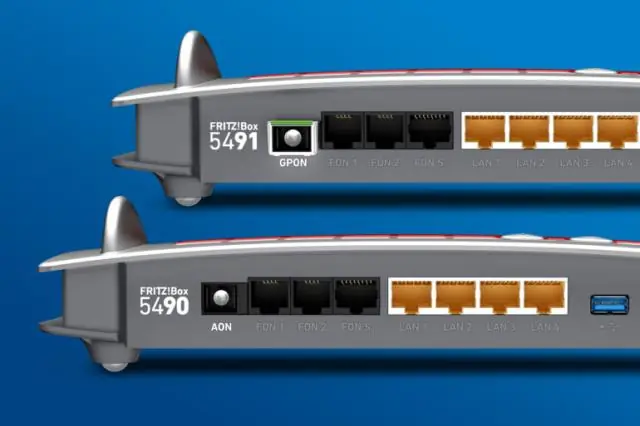

LTE adalah singkatan dari Long Term Evolution dan merupakan standar broadband nirkabel a4G (baca: generasi ke-4). Ini adalah jaringan nirkabel tercepat untuk smartphone dan perangkat seluler. LTE menawarkan bandwidth yang lebih tinggi, yang berarti kecepatan koneksi yang lebih besar, dan teknologi dasar yang lebih baik untuk panggilan suara (VoIP) dan streaming multimedia. Terakhir diubah: 2025-01-22 17:01

Pemberitahuan MMS digunakan ketika Anda memiliki konten pesan MMS yang sudah dikemas sebelumnya yang berada di server web yang ada, dan Anda hanya ingin menggunakan NowSMS untuk mengirim pemberitahuan MMS untuk memberi tahu klien yang kompatibel dengan MMS untuk mengambil konten. Terakhir diubah: 2025-01-22 17:01

Klausa gabungan SQL - sesuai dengan operasi gabungan dalam aljabar relasional - menggabungkan kolom dari satu atau lebih tabel dalam basis data relasional. Itu menciptakan satu set yang dapat disimpan sebagai tabel atau digunakan apa adanya. JOIN adalah sarana untuk menggabungkan kolom dari satu (self-join) atau lebih tabel dengan menggunakan nilai-nilai yang sama untuk masing-masing. Terakhir diubah: 2025-01-22 17:01

Running head harus versi singkat dari judul makalah Anda, panjangnya tidak lebih dari 50 karakter (termasuk spasi). Label “Running head:” yang mendahului running head pada halaman judul tidak termasuk dalam hitungan 50 karakter, karena bukan merupakan bagian dari judul makalah Anda. Terakhir diubah: 2025-01-22 17:01

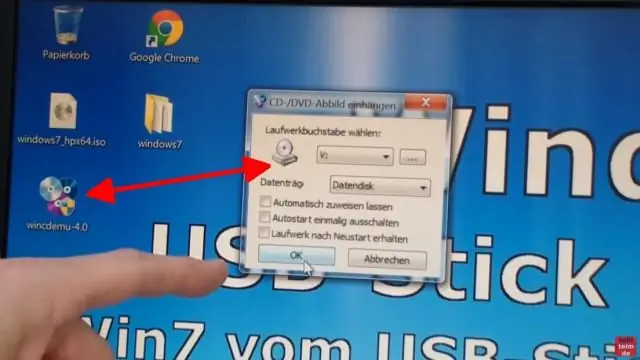

Drive DVD-ROM dapat membaca disk CD-DA, CD-ROM, dan CD-R/RW, tetapi juga dapat membaca disk DVD-Video, DVD-ROM, dan (terkadang) DVD-Audio. Terakhir diubah: 2025-01-22 17:01

Arsitektur satu tingkat melibatkan penempatan semua komponen yang diperlukan untuk aplikasi perangkat lunak atau teknologi pada satu server atau platform. arsitektur 1 tingkat. Pada dasarnya, arsitektur satu tingkat menyimpan semua elemen aplikasi, termasuk antarmuka, Middleware, dan data back-end, di satu tempat. Terakhir diubah: 2025-01-22 17:01

Sangat mudah untuk menggunakan SSMS untuk memeriksa ukuran tempdb saat ini. Jika Anda klik kanan pada tempdb dan pilih Properties layar berikut akan terbuka. Halaman properti database tempdb akan menampilkan ukuran tempdb saat ini sebagai 4,6 GB untuk masing-masing dari dua file data dan 2 GB untuk file log. Jika Anda menanyakan sistem DMV. Terakhir diubah: 2025-01-22 17:01

Laptop bisnis terbaik Lenovo ThinkPad X1 Carbon (Gen ke-7) Laptop bisnis terbaik secara keseluruhan. Capung HP Elite. Laptop bisnis terbaik. Apple MacBook Pro (16 inci, 2019) Applelaptop terbaik untuk bisnis. Microsoft Surface Pro 7. Lenovo ThinkPad X1 Yoga. Dell Latitude 7400 2-in-1. HP ZBook Studio x360 G5. Dell Presisi 7730. Terakhir diubah: 2025-01-22 17:01

Catatan Delegasi Penandatanganan (DS) memberikan informasi tentang file zona yang ditandatangani. Mengaktifkan DNSSEC (Ekstensi Keamanan Sistem Nama Domain) untuk nama domain Anda memerlukan informasi ini untuk menyelesaikan penyiapan nama domain bertanda tangan Anda. Informasi yang disertakan pada catatan DS bervariasi menurut ekstensi nama domain. Terakhir diubah: 2025-01-22 17:01

Dalam rekayasa perangkat lunak, pola adaptor adalah pola desain perangkat lunak yang memungkinkan antarmuka kelas yang ada untuk digunakan dari antarmuka lain. Ini sering digunakan untuk membuat kelas yang ada bekerja dengan orang lain tanpa mengubah kode sumbernya. Terakhir diubah: 2025-01-22 17:01

Sempurnakan portofolio animasi Anda dengan tips ini Fokus pada karakter. Animasi yang hebat adalah tentang menciptakan kepribadian, kata Aaron Blaise. Targetkan audiens Anda. Pertama pikirkan tentang siapa audiens Anda. Kaitkan pemirsa Anda. Bagikan gulungan demo Anda di mana-mana. Tunjukkan keahlian Anda. Buat satu fokus utama. Hibur audiens Anda. Terakhir diubah: 2025-01-22 17:01

Alamat lokal yang unik 0.0/8, 172.16. 0,0/12 dan 192,168. 0,0/16). Mereka hanya dapat dirutekan dalam satu set situs yang bekerja sama. Terakhir diubah: 2025-01-22 17:01

PowerVM adalah teknologi virtualisasi yang mendasari server IBM Power. VIOS adalah partisi server Power khusus yang memvirtualisasikan sumber daya sistem, memungkinkan sumber daya perangkat keras untuk dibagikan di antara beberapa partisi virtual AIX, i, dan Linux. Terakhir diubah: 2025-01-22 17:01

Variabel final statis publik adalah konstanta waktu kompilasi, tetapi final publik hanyalah variabel final, yaitu Anda tidak dapat menetapkan kembali nilai untuk itu tetapi itu bukan konstanta waktu kompilasi. Ini mungkin terlihat membingungkan, tetapi perbedaan yang sebenarnya memungkinkan bagaimana kompiler memperlakukan kedua variabel tersebut. Terakhir diubah: 2025-01-22 17:01

Proyek Perpustakaan Kelas Portabel memungkinkan Anda menulis dan membuat rakitan terkelola yang bekerja di lebih dari satu. platform.NET Framework. Anda dapat membuat kelas yang berisi kode yang ingin Anda bagikan di banyak proyek, seperti logika bisnis bersama, lalu mereferensikan kelas tersebut dari berbagai jenis proyek. Terakhir diubah: 2025-01-22 17:01

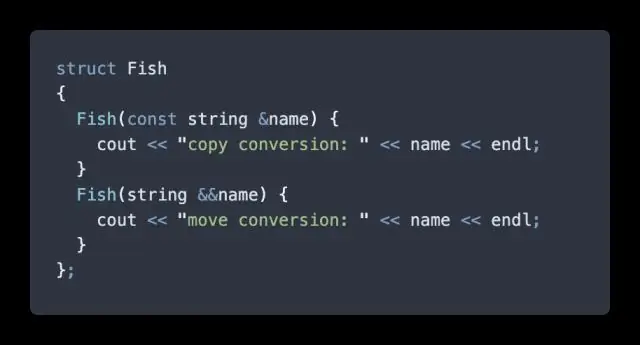

Mengutip Pengumuman Sesi: Petualangan dalam Penerusan Sempurna: Penyempurnaan penerusan adalah teknik C++0x penting yang dibangun di atas referensi nilai. Ini memungkinkan semantik gerakan untuk diterapkan secara otomatis, bahkan ketika sumber dan tujuan gerakan dipisahkan oleh panggilan fungsi intervensi. Terakhir diubah: 2025-01-22 17:01

TensorFlow memanipulasi data dengan membuat grafik DataFlow atau grafik Komputasi. Ini terdiri dari node dan edge yang melakukan operasi dan melakukan manipulasi seperti penambahan, pengurangan, perkalian, dll. TensorFlow sekarang banyak digunakan untuk membangun model Deep Learning yang rumit. Terakhir diubah: 2025-01-22 17:01

Mendix adalah platform pengembangan kolaboratif kode rendah untuk aplikasi berbasis web dan seluler. Platform pengembangan aplikasi memungkinkan kolaborasi antara pengguna bisnis dan TI untuk mendorong inovasi dan pengembangan kecepatan. Mendix mendukung aplikasi seluler, tablet, dan desktop. Terakhir diubah: 2025-01-22 17:01

Parameter ViewState adalah parameter serial base64 yang biasanya dikirim melalui parameter tersembunyi yang disebut _VIEWSTATE dengan permintaan POST. Parameter ini dideserialisasi di sisi server untuk mengambil data. Biasanya dimungkinkan untuk menjalankan kode di server web di mana ViewState yang valid dapat dipalsukan. Terakhir diubah: 2025-01-22 17:01

Oleh karena itu, menjalankan sinyal VGA langsung ke konektor HDMI pada monitor justru dapat merusaknya, karena sinyal analog berada pada level tegangan yang lebih tinggi. Perbedaan kedua antara VGA dan HDMI adalah bahwa VGA hanyalah video, sedangkan HDMI berisi saluran untuk video dan audio stereo. Terakhir diubah: 2025-01-22 17:01

TV Layar Datar memiliki ketebalan kurang dari 4 inci, dudukan dinding datar menambah 2 inci dan dudukan miring 4-6 inci. Dudukan TV membutuhkan ruang yang bervariasi antara 6 inci dan 10 inci. &banteng Ukuran Meja Stand bervariasi dengan gaya dan membuat. Terakhir diubah: 2025-01-22 17:01

Ini memungkinkan penemuan kumpulan item yang sering tanpa pembuatan kandidat. Pertumbuhan FP: Parameter Algoritma Apriori Pohon Fp Pemanfaatan memori Ini membutuhkan ruang memori yang besar karena banyaknya kandidat yang dihasilkan. Ini membutuhkan sedikit ruang memori karena struktur yang kompak dan tidak ada generasi kandidat. Terakhir diubah: 2025-01-22 17:01

20.000 Agen. Terakhir diubah: 2025-01-22 17:01

Log4j - Tingkat Pencatatan Tingkat Deskripsi DEBUG Menunjuk peristiwa informasi yang sangat halus yang paling berguna untuk men-debug aplikasi. INFO Menunjuk pesan informasi yang menyoroti kemajuan aplikasi pada tingkat kasar. PERINGATAN Menunjukkan situasi yang berpotensi berbahaya. Terakhir diubah: 2025-01-22 17:01

WinZip Courier adalah alat penghemat waktu yang mudah digunakan untuk zip file yang telah Anda lampirkan ke pesan email Microsoft Outlook. Ini juga terintegrasi dengan browser web Anda sehingga Anda dapat meng-zip dan melindungi lampiran email Anda langsung di dalam Hotmail, Yahoo! Mail, dan Gmail. Terakhir diubah: 2025-01-22 17:01

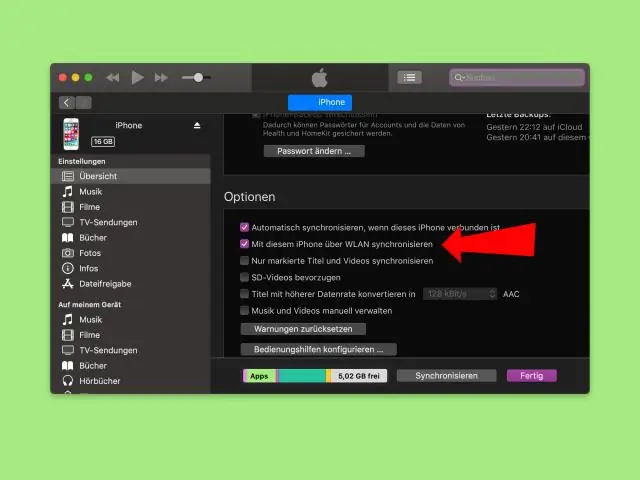

Langkah Colokkan iPhone 6 (Plus) ke komputer melalui kabel USB. iTunes akan diluncurkan secara otomatis, jika tidak, mulai secara manual di komputer Anda. Tambahkan file media ke perpustakaan iTunes. Klik “File> Add Files to Library” di sudut kiri atas jendela. Salin ke iPhone Anda. Klik Film. Sinkronkan ke iPhone 6 (Plus). Terakhir diubah: 2025-01-22 17:01

Untuk VR skala ruangan, Anda memerlukan ruang kosong minimal 2 meter kali 1,5 meter (6,5 kaki x 5 kaki), dan jarak maksimum antara stasiun pangkalan adalah 5 meter (16 kaki). Selain VR skala ruangan, Vive mendukung pengalaman VR duduk dan berdiri, yang keduanya tidak memiliki persyaratan ruang minimum. Terakhir diubah: 2025-01-22 17:01

AI berjanji untuk membantu bisnis secara akurat memprediksi perubahan dinamika pasar, meningkatkan kualitas penawaran, meningkatkan efisiensi, memperkaya pengalaman pelanggan, dan mengurangi risiko organisasi dengan menjadikan bisnis, proses, dan produk lebih cerdas. Terakhir diubah: 2025-01-22 17:01

IBM Watson® Assistant adalah sistem tanya jawab yang menyediakan interaksi dialog antara sistem percakapan dan pengguna. Gaya interaksi ini biasa disebut chatbot. Terakhir diubah: 2025-01-22 17:01

Dengan Hotspot Seluler AT&T Unite Express 2, rasakan kemudahan membawa koneksi jaringan aman Anda sendiri ke mana pun Anda pergi. Bagikan akses internet nirkabel cepat dengan hingga 15 perangkat - tablet, laptop, atau perangkat berkemampuan Wi-Fi lainnya. Harga eceran. Membutuhkan layanan yang berkualitas. Terakhir diubah: 2025-01-22 17:01

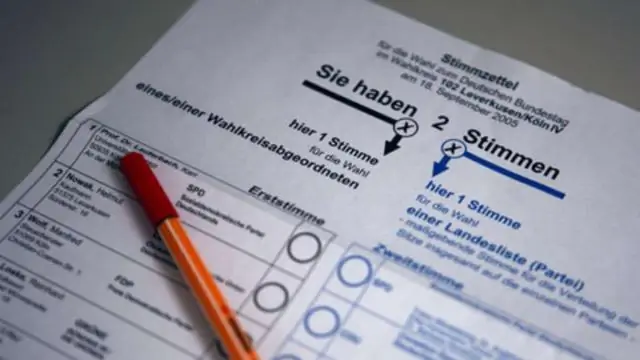

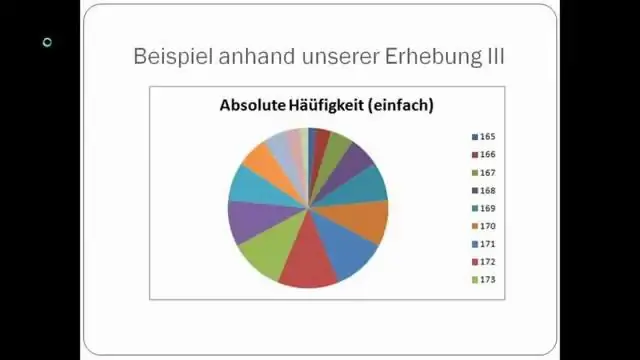

Ada dua jenis grafik untuk menggambarkan informasi secara visual. Yaitu: Grafik Deret Waktu – Contoh: Grafik Garis. Grafik Distribusi Frekuensi – Contoh: Grafik Poligon Frekuensi. Terakhir diubah: 2025-06-01 05:06

Untuk menghubungkan Amazon Ketuk ke hotspot Wi-Fi: Buka menu pengaturan di perangkat seluler Anda dan cari opsi hotspot Wi-Fi. Salin nama jaringan dan kata sandi untuk hotspot Anda. Di aplikasi Alexa, pilih ikon Perangkat. Pilih Ketuk Amazon Anda. Pilih Ubah di sebelah Jaringan Wi-Fi. Terakhir diubah: 2025-01-22 17:01

TINJAUAN RINGKAS: KAMERA KEAMANAN LUAR NIRKABEL TERBAIK UNTUK 2020 EDITOR'S PICKLogitech Circle 2 Kamera Keamanan LIHAT HARGA DI AMAZON TERBAIK DI BAWAH $400Ring Kamera Keamanan Lampu Sorot LIHAT HARGA DI AMAZON KESELURUHAN TERBAIK Kamera Keamanan Arlo Pro 2 LIHAT HARGA DI AMAZON. Terakhir diubah: 2025-06-01 05:06

Jika Anda menggunakan Windows Phone, Blackberry, FireTablet, atau sistem operasi lain, Anda selalu dapat mendaftar ke RingCentral, eFax, atau MyFax dan kemudian menggunakan situs web mereka untuk mengirim faks - atau Anda dapat menggunakan fitur faks melalui email. Terakhir diubah: 2025-01-22 17:01

Pergi ke Rak Buku Anda. Sentuh dan tahan sampul judul yang ingin Anda kembalikan. Ketuk 'Kembalikan/Hapus'. Pilih apakah akan mengembalikan, mengembalikan, dan menghapus, atau cukup menghapus judulnya. Terakhir diubah: 2025-01-22 17:01

Kontrol umum adalah kontrol keamanan yang dapat mendukung beberapa sistem informasi secara efisien dan efektif sebagai kemampuan umum. Mereka biasanya menentukan dasar dari rencana keamanan sistem. Itu adalah kontrol keamanan yang Anda warisi sebagai lawan dari kontrol keamanan yang Anda pilih dan buat sendiri. Terakhir diubah: 2025-01-22 17:01

Metode 4 Menyalin dan Menempel Pahami cara kerjanya. Buka dokumen Word yang dilindungi. Klik di mana saja pada dokumen. Pilih seluruh dokumen. Salin teks yang dipilih. Buka dokumen Word baru. Tempel di teks yang disalin. Simpan dokumen sebagai file baru. Terakhir diubah: 2025-01-22 17:01

Microsoft Word dengan langganan Office 365 adalah versi terbaru dari Word. Versi sebelumnya termasuk Word 2016, Word 2013, Word 2010, Word 2007, dan Word 2003. Terakhir diubah: 2025-01-22 17:01