- Pengarang Lynn Donovan [email protected].

- Public 2023-12-15 23:48.

- Terakhir diubah 2025-01-22 17:28.

stempel waktu -berdasarkan Protokol

NS stempel waktu algoritma berbasis menggunakan A stempel waktu untuk membuat serial eksekusi transaksi bersamaan. Ini protokol memastikan bahwa setiap operasi baca dan tulis yang bertentangan dijalankan dalam stempel waktu memesan. NS penggunaan protokol Waktu Sistem atau Hitungan Logis sebagai stempel waktu.

Demikian juga, orang bertanya, apa itu protokol timestamp di DBMS?

NS stempel waktu Memerintah Protokol digunakan untuk mengurutkan transaksi berdasarkan Stempel waktu . Berbasis kunci protokol digunakan untuk mengatur urutan antara pasangan yang saling bertentangan di antara transaksi pada waktu eksekusi. Tetapi stempel waktu berdasarkan protokol mulai bekerja segera setelah transaksi dibuat.

Juga, apa itu protokol penguncian dua fase? Dalam database dan pemrosesan transaksi, dua - penguncian fase (2PL) adalah metode kontrol konkurensi yang menjamin serializability. NS protokol menggunakan kunci, diterapkan oleh transaksi ke data, yang dapat memblokir (diartikan sebagai sinyal untuk menghentikan) transaksi lain mengakses data yang sama selama masa transaksi.

Jadi, bagaimana pembuatan stempel waktu terjadi dalam basis data terdistribusi?

A stempel waktu adalah pengenal unik yang diberikan oleh DBMS untuk transaksi yang mewakili waktu mulai transaksi. stempel waktu teknik kontrol konkurensi berbasis menghasilkan jadwal serial sehingga jadwal serial setara adalah diatur dalam urutan usia transaksi yang berpartisipasi.

Apa kunci dalam sistem terdistribusi?

Di dalam Sistem Terdistribusi (disebut sebagai DS mulai sekarang), kunci adalah mekanisme yang memungkinkan hanya satu dari node (atau proses) yang tak terhitung banyaknya untuk mengakses dan memodifikasi sumber daya atau data yang dibagikan secara umum untuk mencegah eksekusi tugas yang sama dua kali dan juga menjaga integritas data.

Direkomendasikan:

Apa itu migrasi kode dalam sistem terdistribusi?

Secara tradisional, migrasi kode dalam sistem terdistribusi terjadi dalam bentuk migrasi proses di mana seluruh proses dipindahkan dari satu mesin ke mesin lainnya. Ide dasarnya adalah bahwa kinerja sistem secara keseluruhan dapat ditingkatkan jika proses dipindahkan dari mesin dengan beban berat ke mesin dengan beban ringan

Apa yang dimaksud dengan transaksi dalam sistem database terdistribusi?

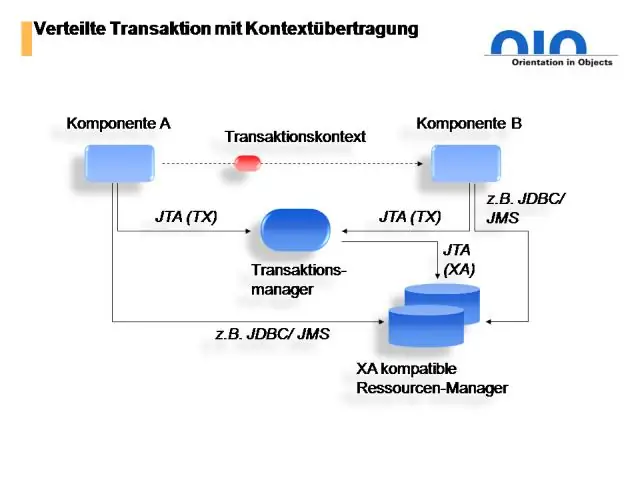

Transaksi terdistribusi adalah transaksi database di mana dua atau lebih host jaringan terlibat. Dalam praktiknya, sebagian besar sistem basis data komersial menggunakan penguncian dua fase (SS2PL) yang kuat dan ketat untuk kontrol konkurensi, yang memastikan kemampuan serialisasi global, jika semua basis data yang berpartisipasi menggunakannya

Apa kode seluler dalam sistem terdistribusi?

Kode seluler adalah program, aplikasi, atau konten apa pun yang dapat dipindahkan saat disematkan dalam email, dokumen, atau situs web. Kode seluler menggunakan jaringan atau media penyimpanan, seperti flash drive Universal Serial Bus (USB), untuk mengeksekusi eksekusi kode lokal dari sistem komputer lain

Apa itu database terdistribusi NoSQL?

NoSQL adalah DMS non-relasional, yang tidak memerlukan skema tetap, menghindari penggabungan, dan mudah untuk diskalakan. Tujuan penggunaan database NoSQL adalah untuk penyimpanan data terdistribusi dengan kebutuhan penyimpanan data yang sangat besar. Database NoSQL adalah singkatan dari 'Not Only SQL' atau 'Not SQL.' Meskipun istilah yang lebih baik akan diterima oleh NoREL NoSQL

Apa itu RMI dalam sistem terdistribusi?

Iklan. RMI adalah singkatan dari Remote Method Invocation. Ini adalah mekanisme yang memungkinkan objek yang berada di satu sistem (JVM) untuk mengakses/memanggil objek yang berjalan di JVM lain. RMI digunakan untuk membangun aplikasi terdistribusi; ini menyediakan komunikasi jarak jauh antara program Java